如何配置防火牆了解防火牆基本機制

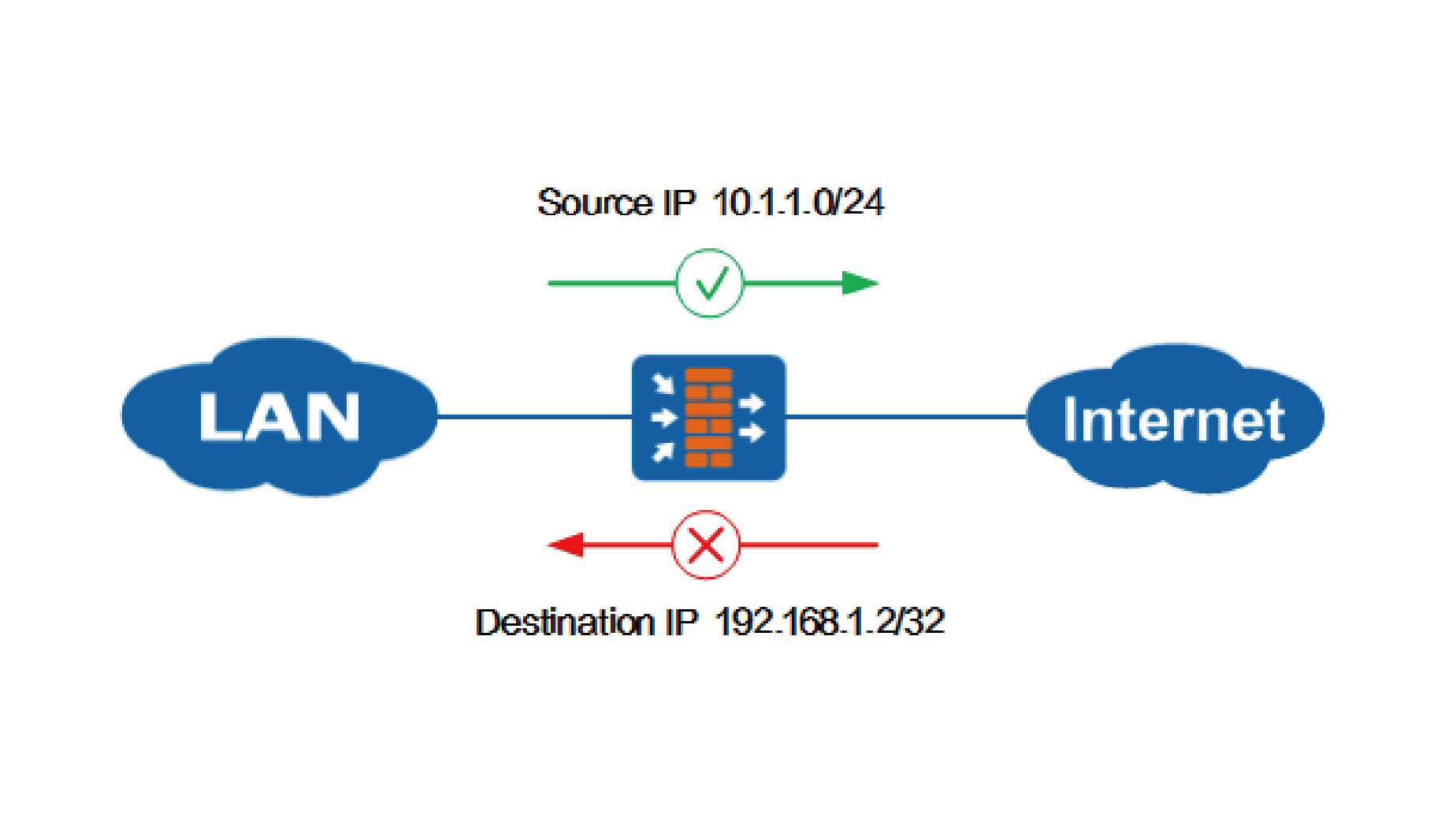

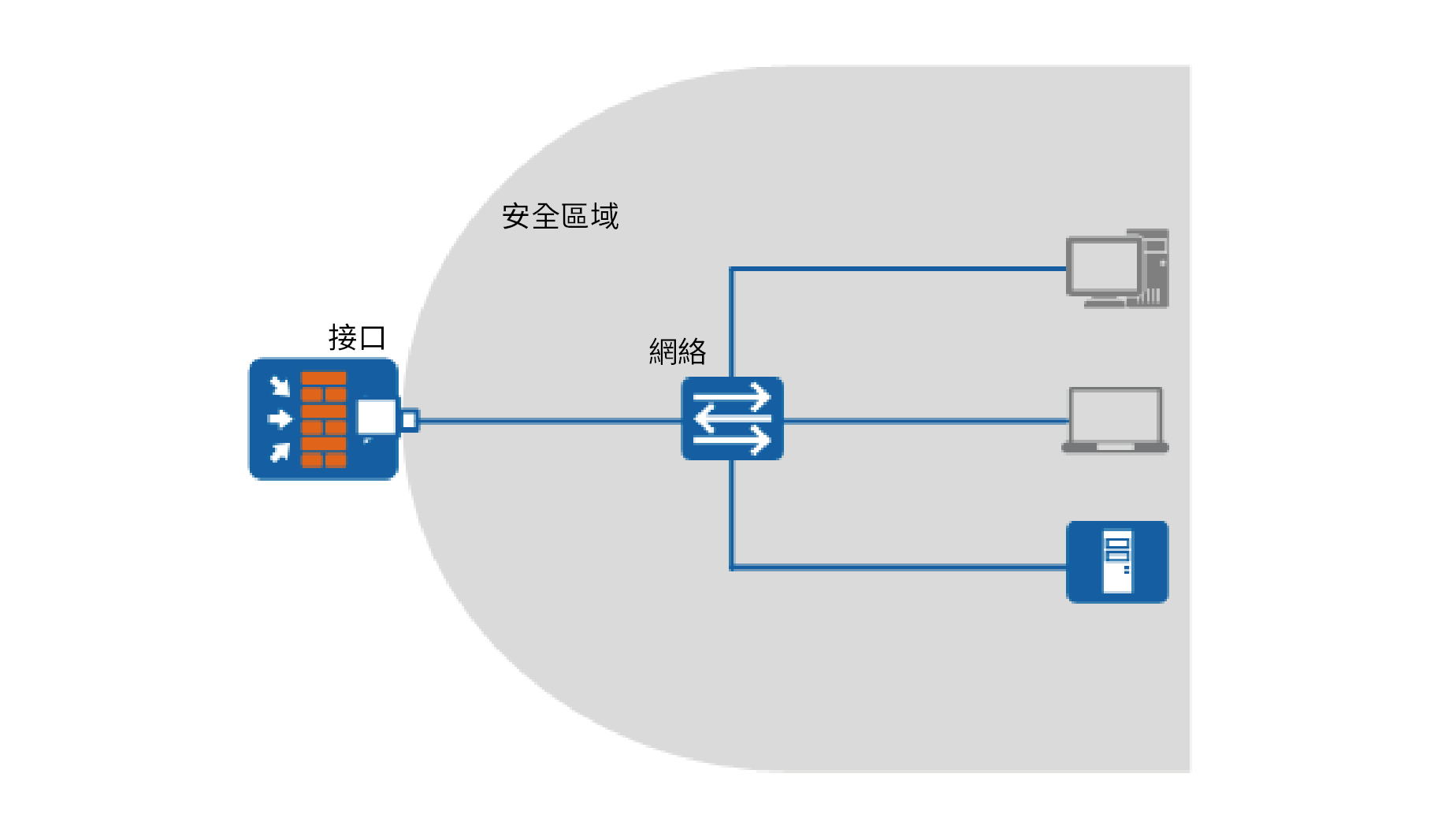

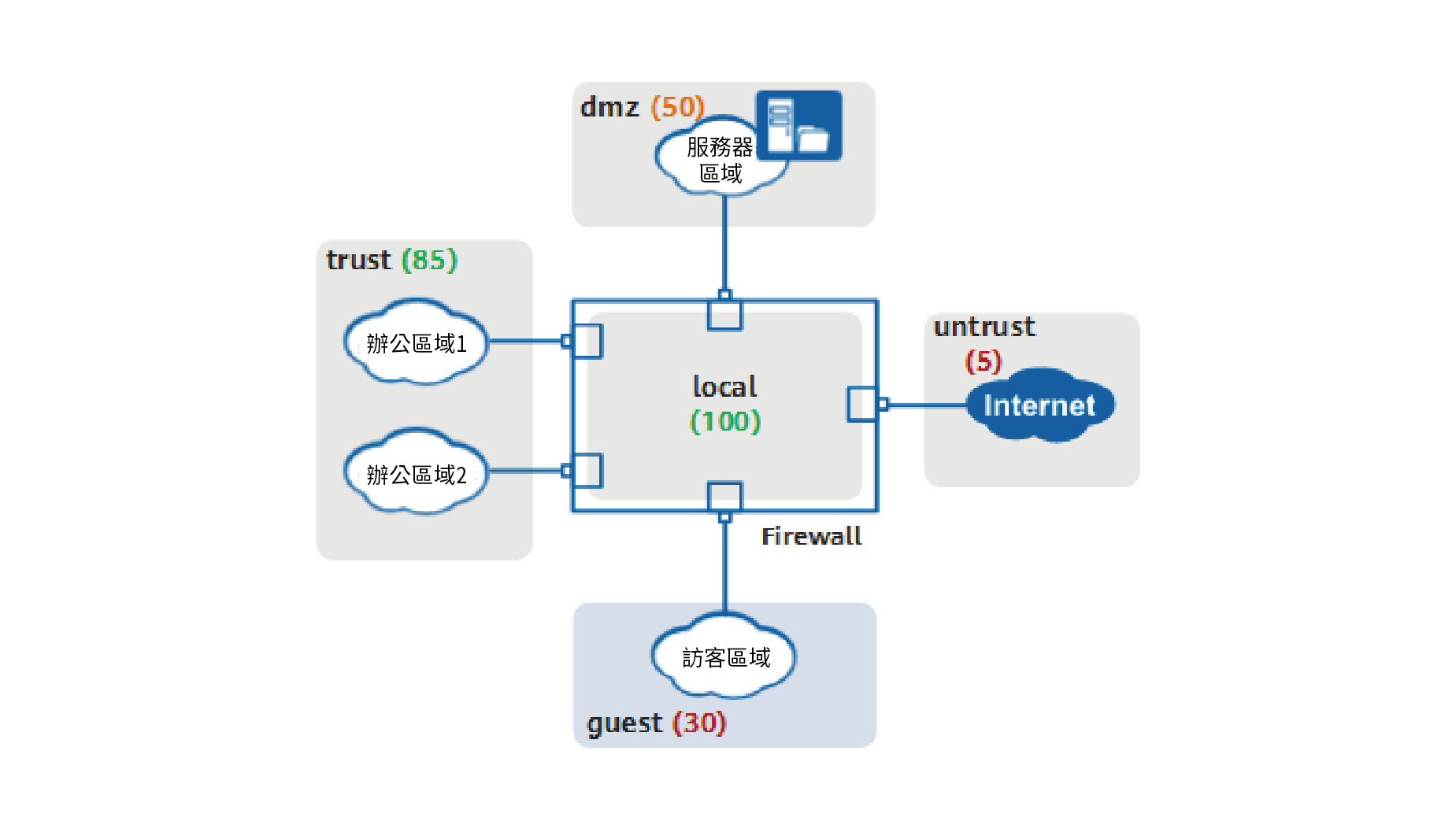

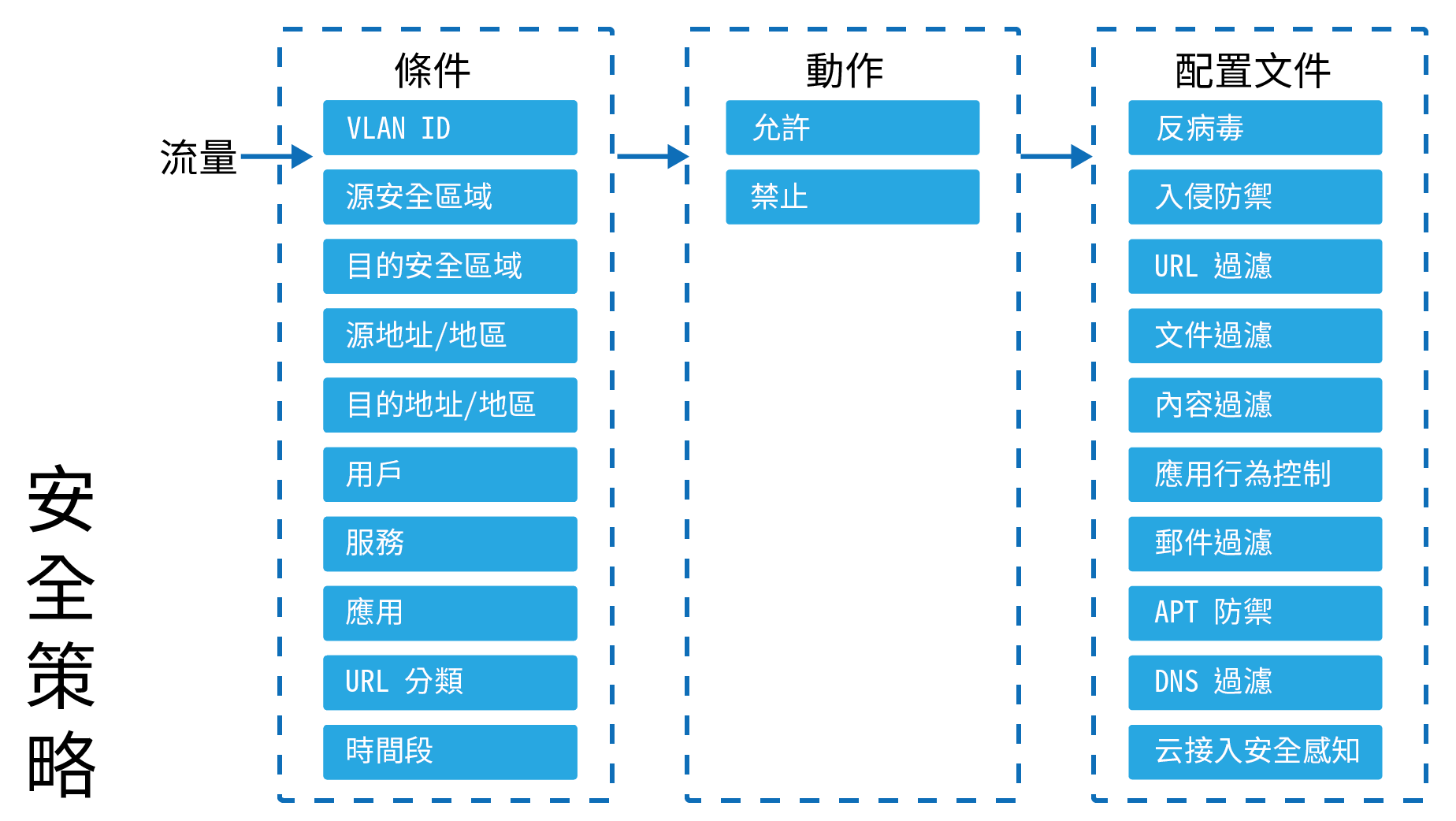

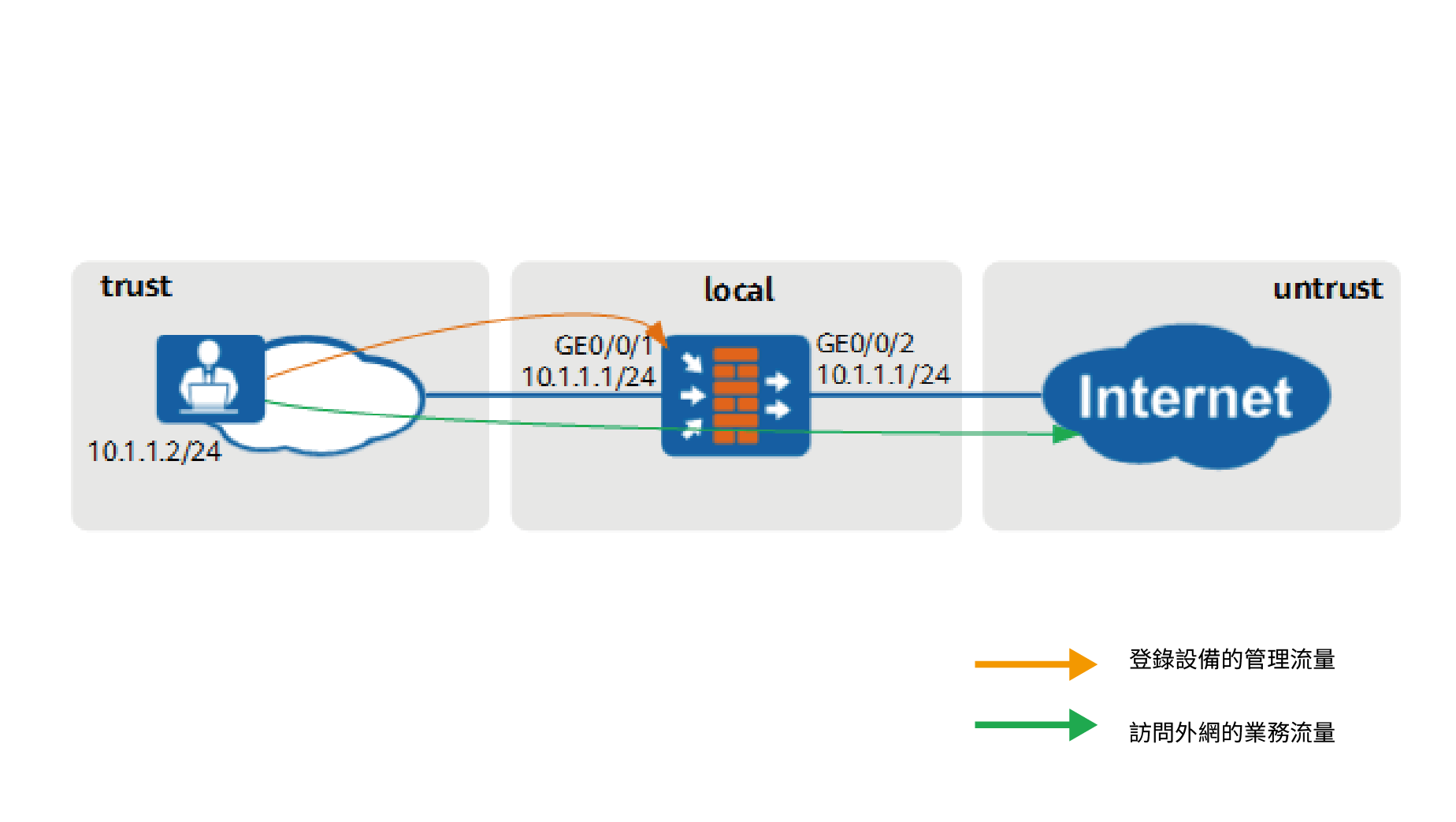

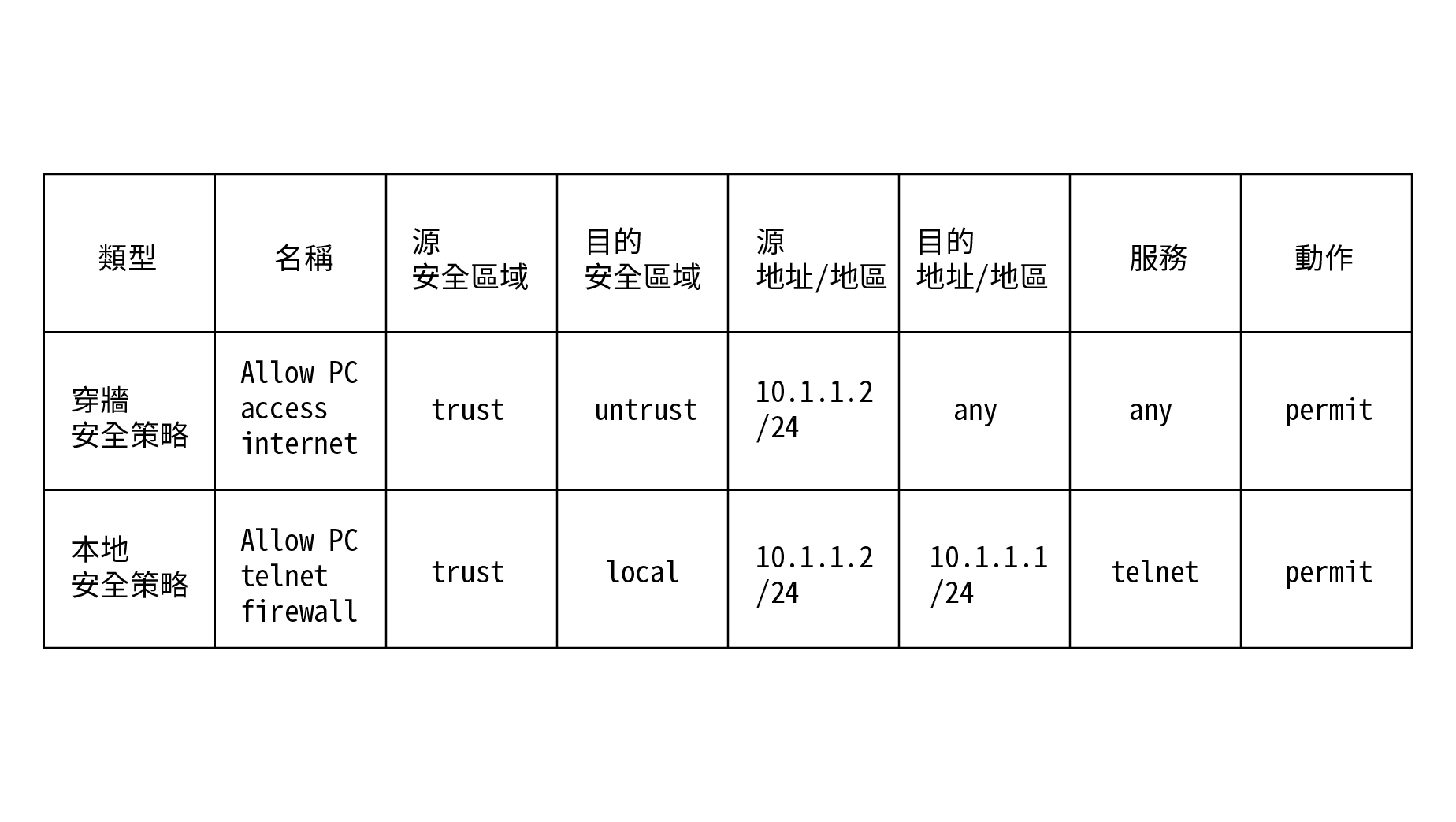

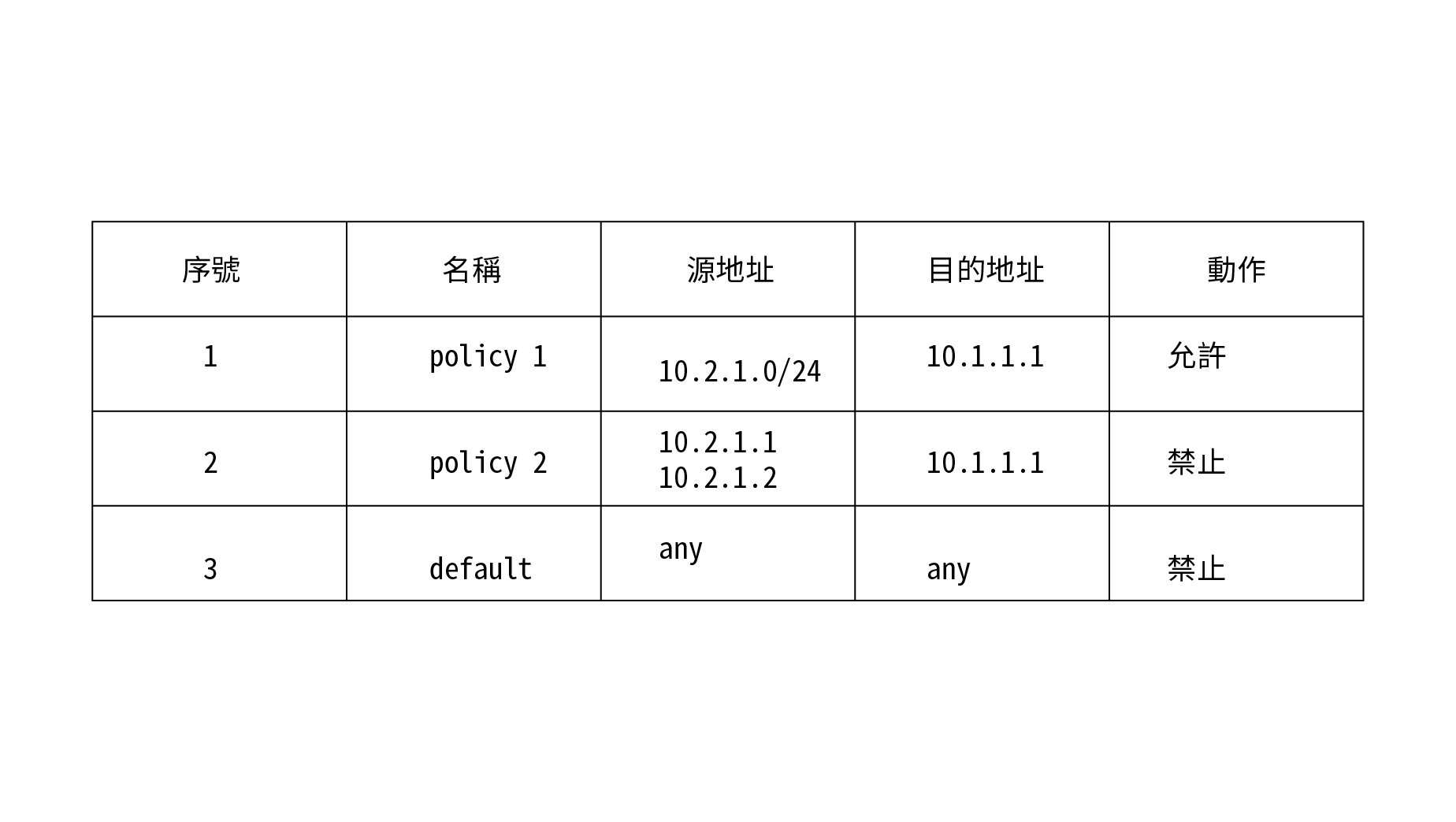

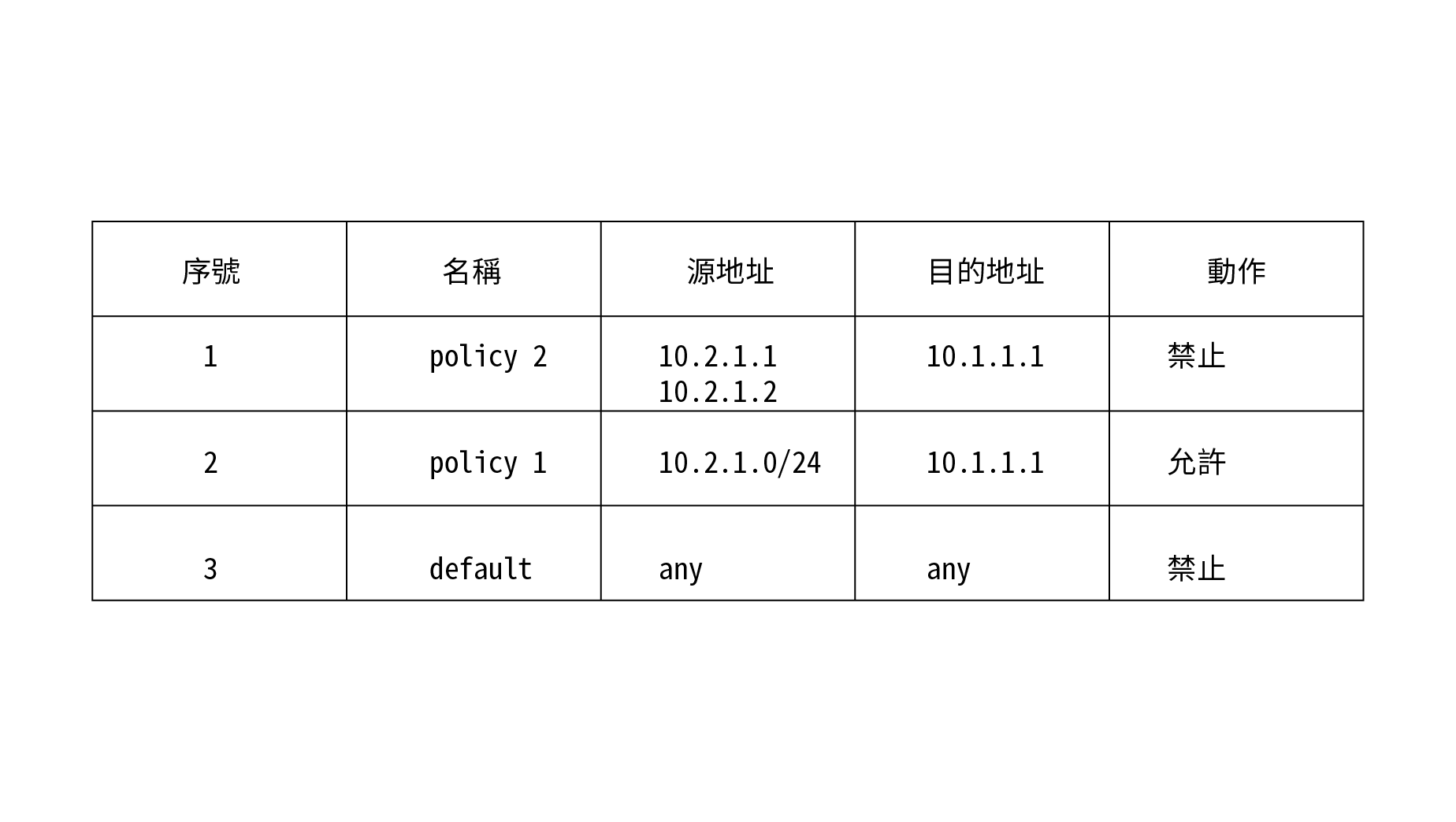

| 01了解防火牆基本機制 1.1 什麼是防火牆 防火牆是一種網絡安全設備,通常位於網絡邊界,用於隔離不同安全級別的網絡, 保護一個網絡免受來自另一個網絡的攻擊和入侵。 這種“隔離”不是一刀切,是有控制地隔離, 允許合法流量通過防火牆,禁止非法流量通過防火牆。 如圖1-1所示,防火牆位於企業Internet出口保護內網安全。 在防火牆上可以指定規則,允許內網10.1.1.0/24網段的PC訪問Internet, 禁止Internet用戶訪問IP地址為192.168.1.2的內網主機。  圖1-1 防火牆控制流量轉發 圖1-1 防火牆控制流量轉發由上文可見,防火牆與路由器、交換機是有區別的。 路由器用來連接不同的網絡,通過路由協議保證互聯互通, 確保將報文轉發到目的地;交換機通常用來組建局域網, 作為局域網通信的重要樞紐,通過二層/三層交換快速轉發報文; 而防火牆主要部署在網絡邊界,對進出網絡的訪問行為進行控制, 安全防護是其核心特性。路由器與交換機的本質是轉發,防火牆的本質是控制。 防火牆控製網絡流量的實現主要依託於安全區域和安全策略,下文詳細介紹。 1.2 接口與安全區域 前文提到防火牆用於隔離不同安全級別的網絡,那麼防火牆如何識別不同網絡呢? 答案就是安全區域(Security Zone)。 通過將防火牆各接口劃分到不同的安全區域,從而將接口連接的網絡劃分為不同的安全級別。 防火牆上的接口必須加入安全區域(部分機型的獨立管理口除外)才能處理流量。 安全區域的設計理念可以減少網絡攻擊面,一旦劃分安全區域, 流量就無法在安全區域之間流動,除非管理員指定了合法的訪問規則。 如果網絡被入侵,攻擊者也只能訪問同一個安全區域內的資源, 這就把損失控制在一個比較小的範圍內。因此建議通過安全區域為網絡精細化分區。 接口加入安全區域代表接口所連接的網絡加入安全區域,而不是指接口本身。 接口、網絡和安全區域的關係如圖1-2所示。  圖1-2 接口、網絡和安全區域 圖1-2 接口、網絡和安全區域防火牆的安全區域按照安全級別的不同從1到100劃分安全級別, 數字越大表示安全級別越高。防火牆缺省存在trust、dmz、untrust和local四個安全區域, 管理員還可以自定義安全區域實現更細粒度的控制。 例如,一個企業按圖1-3劃分防火牆的安全區域,內網接口加入trust安全區域, 外網接口加入untrust安全區域,服務器區接口加入dmz安全區域, 另外為訪客區自定義名稱為guest的安全區域。 一個接口只能加入到一個安全區域,一個安全區域下可以加入多個接口。  圖1-3 劃分安全區域 圖1-3 劃分安全區域上圖中有一個特殊的安全區域local,安全級別最高為100。 local代表防火牆本身,local區域中不能添加任何接口, 但防火牆上所有接口本身都隱含屬於local區域。 凡是由防火牆主動發出的報文均可認為是從local安全區域發出, 凡是接收方是防火牆的報文(非轉發報文)均可認為是由local安全區域接收。 另外除了物理接口,防火牆還支持邏輯接口,如子接口、VLANIF、Tunnel接口等, 這些邏輯接口在使用時也需要加入安全區域。 1.3 安全策略 前文提到防火牆通過規則控制流量,這個規則在防火牆上被稱為“安全策略”。 安全策略是防火牆產品的一個基本概念和核心功能,防火牆通過安全策略來提供安全管控能力。 如圖1-4所示,安全策略由匹配條件、動作和內容安全配置文件組成, 針對允許通過的流量可以進一步做反病毒、入侵防禦等內容安全檢測。  圖1-4 安全策略的組成及Web界面 圖1-4 安全策略的組成及Web界面所有匹配條件在一條安全策略中都是可選配置;但是一旦配置了, 就必須全部符合才認為匹配,即這些匹配條件之間是“與”的關係。 一個匹配條件中如果配置了多個值,多個值之間是“或”的關係, 只要流量匹配了其中任意一個值,就認為匹配了這個條件。 一條安全策略中的匹配條件越具體,其所描述的流量越精確。 你可以只使用五元組(源/目的IP地址、端口、協議)作為匹配條件, 也可以利用防火牆的應用識別、用戶識別能力,更精確、更方便地配置安全策略。 穿牆安全策略與本地安全策略 穿過防火牆的流量、防火牆發出的流量、防火牆接收的流量均受安全策略控制。 如圖1-5所示,內網PC既需要Telnet登錄防火牆管理設備, 又要通過防火牆訪問Internet。此時需要為這兩種流量分別配置安全策略。  圖1-5 穿牆安全策略與本地安全策略 圖1-5 穿牆安全策略與本地安全策略 表1-1 穿牆安全策略和本地安全策略配置 表1-1 穿牆安全策略和本地安全策略配置尤其講下本地安全策略,也就是與local域相關相關的安全策略。 以上例子中,位於trust域的PC登錄防火牆,配置trust訪問local的安全策略; 反之如果防火牆主動訪問其他安全區域的對象, 例如防火牆向日誌服務器上報日誌、防火牆連接安全中心升級特徵庫等, 需要配置local到其他安全區域的安全策略。 記住一點防火牆本身是local安全區域, 接口加入的安全區域代表接口連接的網絡屬於此安全區域, 這樣就可以分清防火牆本身和外界網絡的域間關係了。 缺省安全策略與安全策略列表 防火牆存在一條缺省安全策略default,默認禁止所有的域間流量。 缺省策略永遠位於策略列表的最底端,且不可刪除。 用戶創建的安全策略,按照創建順序從上往下排列, 新創建的安全策略默認位於策略列表底部,缺省策略之前。 防火牆接收到流量之後,按照安全策略列表從上向下依次匹配。 一旦某一條安全策略匹配成功,則停止匹配, 並按照該安全策略指定的動作處理流量。 如果所有手工創建的安全策略都未匹配,則按照缺省策略處理。 由此可見,安全策略列表的順序是影響策略是否按預期匹配的關鍵, 新建安全策略後往往需要手動調整順序。 企業的一台服務器地址為10.1.1.1,允許IP網段為10.2.1.0/24的辦公區訪問此服務器, 配置了安全策略policy1。運行一段時間後, 又要求禁止兩台臨時辦公PC(10.2.1.1、10.2.1.2)訪問服務器。 此時新配置的安全區策略policy2位於policy1的下方。 因為policy1的地址範圍覆蓋了policy2的地址範圍,policy2永遠無法被匹配。  需要手動調整policy2到policy1的上方,調整後的安全策略如下:  因此,配置安全策略時,注意先精確後寬泛。如果新增安全策略,注意和已有安全策略的順序,如果不符合預期需要調整。 |